Sicurezza delle reti industriali: perché è diversa dalla cybersecurity tradizionale

Un attacco che colpisce sistemi IT può rallentare un ufficio. Un attacco che coinvolge macchinari e controllori logici può bloccare una linea, generare scarti e fermare interi turni.

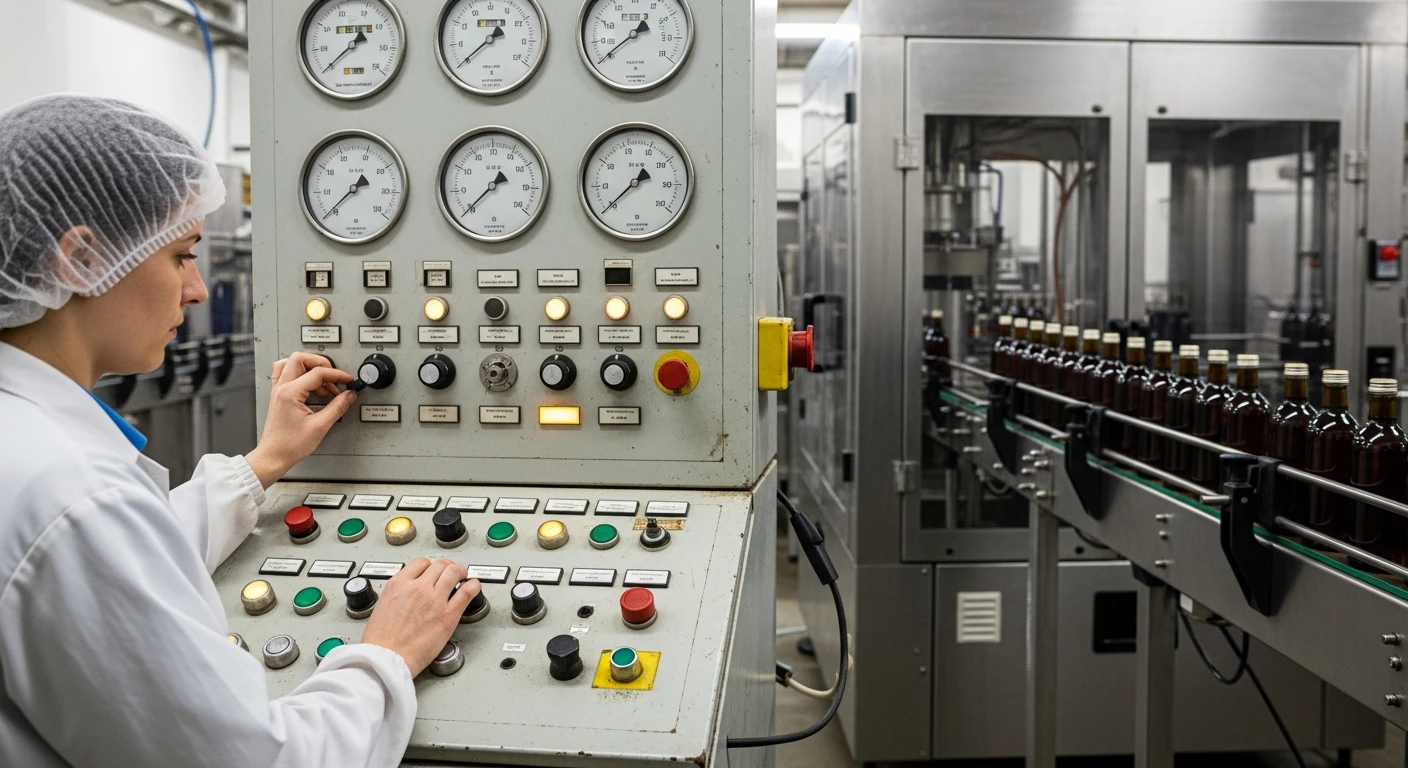

Come funziona una rete industriale

La sicurezza delle reti industriali, anche detta Cybersecurity Industriale, si misura nella capacità di proteggere sistemi che controllano operazioni fisiche. In un ambiente OT, PLC, sensori, robot e macchine scambiano comandi che regolano cicli produttivi continui. Le macchine non possono essere riavviate con leggerezza, e molti impianti hanno cicli real-time che tollerano millisecondi di ritardo.

A rendere complicata la sicurezza OT per l’industria c’è la varietà tecnologica tipica del settore:: macchine nuove convivono con modelli molto datati, protocolli nati senza alcuna funzione di protezione girano accanto a soluzioni IoT moderne, e la rete viene spesso espansa per integrare ERP o MES senza una revisione dell’architettura complessiva.

Perché le reti industriali sono vulnerabili e come avvengono gli attacchi

Le vulnerabilità nascono spesso dalla struttura stessa degli impianti. I protocolli industriali usati in molte fabbriche non includono cifratura o autenticazione. Le reti risultano ancora oggi poco segmentate e, nella pratica, un singolo punto debole può propagare un incidente su più macchine. È per questo che la sicurezza per le reti di fabbrica richiede un approccio diverso da quello IT.

Gli attacchi più frequenti puntano a interrompere la produzione. I ransomware colpiscono server MES e sistemi di pianificazione, fermando i turni. In altri casi, parametri dei PLC vengono modificati senza autorizzazione, causando scarti o cambiamenti inattesi nei cicli. Variazioni anomale nei consumi o negli stati macchina sono tra i primi segnali, e rappresentano un elemento essenziale per la sicurezza informatica di fabbrica.

Il problema non è solo la complessità tecnica: è la continuità produttiva. Proteggere l’OT significa prevenire impatti operativi misurabili, e per questo sta diventando un aspetto sempre più importante per le aziende digitalizzate.

Perché gli strumenti IT non bastano

Le tecnologie IT tradizionali non sono compatibili con l’OT, non per inefficacia, ma per natura operativa. Gli antivirus non possono essere installati su PLC. Gli agent di monitoraggio non funzionano sui sistemi embedded. Gli aggiornamenti non possono essere applicati senza pianificare lo stop della linea. In molti casi, un firewall IT troppo aggressivo può bloccare pacchetti necessari al funzionamento di una macchina.

Per questo motivo la sicurezza delle reti industriali richiede metodi basati su segmentazione, controllo degli accessi e osservazione dei comportamenti, piuttosto che su strumenti invasivi pensati per laptop o server. La protezione OT è un equilibrio continuo tra sicurezza e continuità.

Il ruolo delle normative

Normative come IEC 62443 e NIS2 aiutano a rendere strutturata la sicurezza OT per l’industria. La IEC 62443 fornisce principi su segmentazione, zone, livelli di sicurezza e requisiti per componenti e integrazioni. La NIS2 introduce obblighi concreti per controllare accessi, monitorare rischi e dimostrare misure adeguate in ambito industriale.

Questi riferimenti non richiedono un background tecnico approfondito, ma definiscono un quadro utile per orientare decisioni e investimenti.

Come costruire una difesa OT efficace

Un percorso solido parte dalla visibilità. Sapere quali dispositivi sono connessi, quali protocolli usano e chi può accedervi è la base della sicurezza delle reti industriali. In molte fabbriche esistono dispositivi non censiti o aggiunti nel tempo senza un disegno complessivo.

La segmentazione riduce notevolmente la propagazione di un incidente. Separare linee, reparti o sistemi critici è un intervento semplice ed efficace. L’accesso remoto, indispensabile per la manutenzione, va gestito con credenziali temporanee, autenticazione forte e sessioni controllate.

Il monitoraggio continuo dei comportamenti è un altro elemento decisivo: consumi anomali, cicli incoerenti, variazioni negli stati macchina sono indicatori che permettono interventi tempestivi, aumentando la robustezza complessiva della sicurezza informatica in fabbrica.

IoT, edge e AI come elementi di protezione

L’IoT non porta solo complessità: se implementato correttamente, aumenta la qualità della sicurezza delle reti di fabbrica. I dispositivi edge moderni, come gli Zerobox, usano identificazione criptografica, connessioni sicure e isolamento del traffico. Fungono da filtro tra macchine e cloud e permettono di ridurre l’esposizione della rete.

L’AI aggiunge capacità di osservazione avanzate. Riconosce pattern anomali, mette in relazione eventi e offre supporto operativo anche dove non esiste un reparto IT interno. Questo rafforza in modo significativo la sicurezza OT industriale, soprattutto nei contesti con poco personale tecnico.

Errori ricorrenti nelle fabbriche italiane

Molti incidenti nascono da abitudini quotidiane più che da attacchi sofisticati. Wi-Fi condiviso tra dispositivi industriali e smartphone personali, password annotate vicino ai quadri elettrici, accessi remoti lasciati aperti dopo un intervento e reti non segmentate sono condizioni comuni. Correggere questi aspetti è uno dei modi più rapidi per migliorare la sicurezza OT senza investimenti complessi.